Nieuws

Palo Alto Network waarschuwt voor ernstig beveiligingslek in firewalls

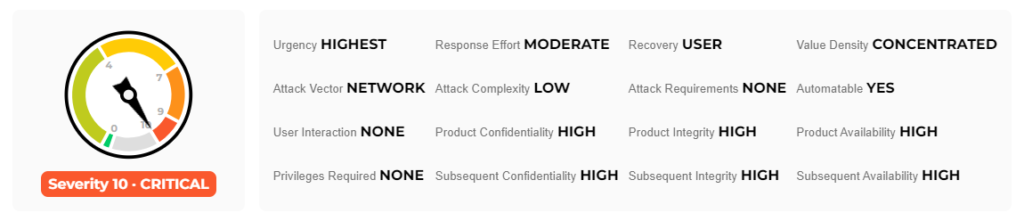

Recentelijk heeft Palo Alto Networks organisaties gewaarschuwd voor een ernstig beveiligingslek dat de bedrijfsfirewalls kwetsbaar maakt voor aanvallen. Deze kwetsbaarheid, bekend als CVE-2024-3400, stelt aanvallers in staat om op afstand willekeurige code uit te voeren met de hoogste beheerdersrechten op de firewall, zonder dat ze hiervoor ingelogd hoeven te zijn. De ernst van dit lek wordt beoordeeld als een 10.0 op een schaal van 1 tot 10.

Actieve aanvallen geconstateerd

Volgens meldingen van Volexity, een gerenommeerd securitybedrijf, zijn er sinds 10 april actieve aanvallen waargenomen waarbij deze kwetsbaarheid werd misbruikt. Aanvallers hebben hierbij software geïnstalleerd om toegang te behouden, gegevens te stelen en firewalls te gebruiken als springplank om verder in de netwerken van getroffen organisaties door te dringen. De gevolgen van deze aanvallen zijn ernstig, met meldingen van gestolen gevoelige gegevens zoals inloggegevens en andere informatie uit browsers zoals Google Chrome en Microsoft Edge.

Dringend advies van Palo Alto Networks

Palo Alto Networks heeft aangegeven dat hotfix-releases beschikbaar zijn om dit lek te dichten. Organisaties worden dringend geadviseerd om deze updates zo snel mogelijk toe te passen. Totdat de update is geïmplementeerd, kunnen organisaties de risico’s verminderen door bepaalde functies op de firewall uit te schakelen en specifieke beveiligingsinstellingen in te schakelen, zoals aangegeven door Palo Alto Networks.

Bescherm uw organisatie nu

Bescherm uw organisatie tegen deze ernstige kwetsbaarheid door onmiddellijk actie te ondernemen. Update uw Palo Alto Networks firewall met de beschikbare hotfix-releases en volg de aanbevolen beveiligingsinstellingen om uw systemen te versterken tegen aanvallen. Neem geen risico met de veiligheid van uw bedrijfsgegevens. Voor meer informatie bezoek: CVE-2024-3400 PAN-OS: OS Command Injection Vulnerability in GlobalProtect (paloaltonetworks.com)